Des manifestants du parti pirate à Berlin, en 2013. Photo by Mike Herbst via Wikimedia Commons (CC BY-SA 2.0)

Jeudi dernier a marqué la date anniversaire du premier document divulgé par l'ancien analyste de la CIA Edward Snowden. Depuis le 5 juin 2013, les journalistes ont rendu publique une masse considérable d’informations relatives au gouvernement américain et au système de surveillance des communications électroniques généralisé qu’il a instauré.

Il nous parait judicieux de répertorier les révélations les plus importantes :

Dans son nouveau livre « No Place To Hide » qu’il consacre à la manière de travailler avec Snowden, le journaliste Glenn Greenwald énumère quelques faits alarmants mis au jour au cours de l'année. Rien que pour une période de 30 jours, la NSA a ainsi collecté :

- Les données de plus de 97 milliards de courriels ainsi que celles de 124 milliards d’appels téléphoniques à travers le monde.

- 500 millions d'éléments de données provenant d’Allemagne, 2,3 milliards du Brésil et 13,5 milliards d’Inde.

- 70 millions d'éléments de métadonnées comportant le concours de la France. Les chiffres sont de 60 millions pour l'Espagne, 47 millions pour l’Italie, 1,8 million pour les Pays-Bas, 33 millions pour la Norvège et 23 millions pour le Danemark.

- Près de 3 milliards d'appels téléphoniques et courriels passés directement par les réseaux télécom américains. Comme l’indique Greenwald, cela dépasse les records de la Russie, du Mexique et potentiellement de tous les pays d’Europe et s’approche des chiffres chinois.

L’affaire Snowden a aussi permis de faire la lumière sur un système hiérarchique à trois niveaux entre la NSA et les gouvernements étrangers. Ainsi Greewald établit dans son livre le schéma suivant :

1er niveau : “Five Eyes” est un accord de coopération en matière d’espionnage entre les Etats-Unis et le Royaume-Uni, le Canada, l’Australie et la Nouvelle Zélande dans lequel les Etats s’engagent à collaborer à l'espionnage mondial tout en restreignant leur propre espionnage mutuel à moins d'une requête particulière émanant d'un fonctionnaire d'un Etat partie.

2e niveau : Il s’agit des pays avec lesquels la NSA collabore sur des projets de surveillance spécifiques tout en ne se privant pas de les espionner en retour. Cela inclut pour la plupart, les pays européens, quelques pays asiatiques. Aucun pays d’Amérique Latine n’y est présent.

3e niveau : Ce sont les pays que les Etats-Unis espionnent de manière régulière sans qu’aucune coopération ne soit envisageable. Quelques pays démocratiques en font partie tels que le Brésil, le Mexique, l’Argentine, l’Indonésie, l’Afrique du Sud el le Kenya.

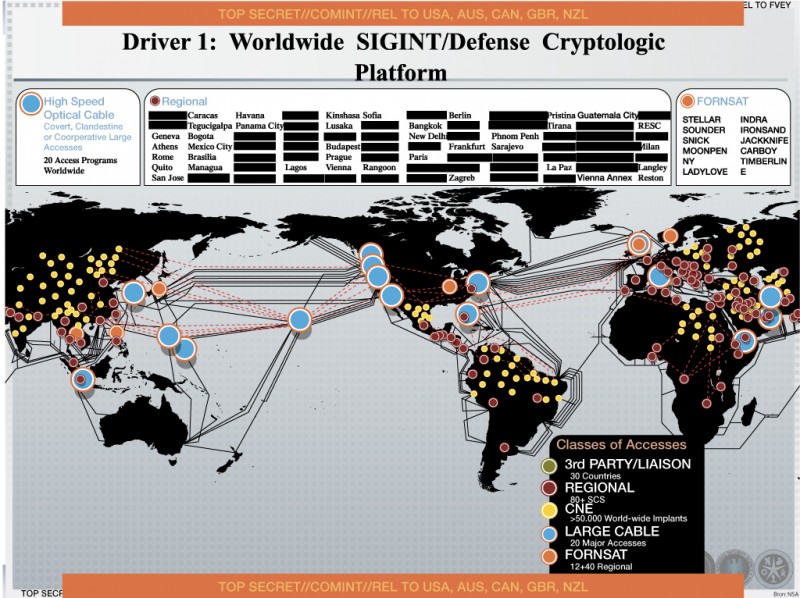

La carte mondiale d'émission des signaux de la NSA, “leakée” par Edward Snowden. Par la US National Security Agency, partagée via Wikimedia Commons, libre de droit.

Enfin, nous sommes désormais renseignés sur les opérations suivantes :

XKEYSCORE : Nom de code du logiciel à l’aide duquel les analystes de la NSA effectuent leurs recherches à travers une masse de bases de données collectées au cours d’opérations diverses. XKEYSCORE surveille les courriels, les discussions en ligne et les historiques de navigations de millions d’individus à travers le monde. Les données de XKEYSCORE ont été partagées avec d’autres services secrets dont ceux de l’Australie et de la Nouvelle Zélande.

DISHFIRE : Dishfire est une entreprise de collecte de données massive visant les SMS et autres données présentes sur telephones tels que la géolocalisation, les contacts, détails de cartes bleues, appels manqués, alertes de roaming (qui indiquent le passage de frontière), cartes bleues dématérialisées, notification d’achat via cartes de crédit, alertes d’itinéraires de voyages, informations de réunions etc. Les communications depuis les téléphones américains on été prétendumment moins contrôlées quoique non écartées de cette base de donnée. Les messages et données des personnes non ressortissantes des Etats-unis, ont, elles été retenues et analysées.

BULLRUN : S’il n’est pas en lui-même un programme de surveillance, BULLRUN est une opération de la NSA visant à mettre à mal les outils de sécurité des utilisateurs, suspectés ou non par l'Institution. BULLRUN représente une mesure inédite d’attaque des systèmes de sécurité d’usage commun.

EGOTISTICAL GIRAFFE: La NSA s’en est pris au navigateur TOR, qui permet de parcourir le web de manière anonyme.

MUSCULAR: Lancé en 2009, MUSCULAR s’est infiltré dans les data centers de grandes entreprises technologiques telles que Google et Yahoo hors Etats-Unis. Les 2 firmes ont réagi en cryptant leurs échanges.

BLARNEY: Programme destiné à tirer partie des partenariats avec les entreprises clés afin d’accéder au réseau de fibre optique international à haute capacité, ainsi qu’aux commutateurs et routeurs à travers le globe. Les pays ciblés par BLARNY incluent : le Brésil, la France, l’Allemagne, la Grèce, Israël, le Japon, le Mexique, la Corée du Sud et le Venezuela ; l’Union Européenne et les Nations Unies sont aussi concernées.

CO-TRAVELER : Avec cette opération, les Etats-Unis recueillent des informations de géolocalisation depuis les relais téléphoniques et point d’accès WIFI. Le tout est collecté et analysé au fil de l’eau, en partie afin d’identifier le compagnon de voyage d’un suspect.

Accablé par ces chiffres ? Motivé pour faire changer les choses ? Renseignez vous sur la campagne internationale contre la surveillance généralisée, menée par l’Electronic Frontier Fondation, Privacy International, et un ensemble international d’experts des droits de l’homme et de la règlementation d’internet. Signez la pétition, organisez un événement local, et apprenez-en plus au sujet des instruments de pression sur les gouvernements, afin que ces derniers respectent et protègent la vie privée de l’ère numérique.

Une version de ce billet est d’abord parue sur le site web de l’Electronic Frontier Fondation.

3 commentaires